atribuie politica privind drepturile de utilizare

După cum sa menționat mai sus, în scopul drepturilor consumatorilor există o politică de 44 de securitate. În continuare, veți găsi o politici de optsprezece de securitate, care sunt responsabile pentru atribuirea de drepturi diferite pentru utilizatori sau grupuri din organizație.

- Copierea de rezervă a fișierelor și directoarelor. Cu această politică, puteți specifica utilizatorii care sau grupuri pentru efectuarea operațiunilor de backup de fișiere, directoare, chei de registry și alte obiecte care urmează să fie arhivate. Această politică oferă acces la următoarele rezoluții:

- Traverse Folder / Executare fișier

- Folder Conținut / Citire date

- citește atribute

- Citiți atributele extinse

- permisiuni de citire

Pe stații de lucru și servere de date privilegii acordate grupurilor de „administratori“ și „Operatorii de rezervă“. și controlere de domeniu - „Operatori Backup“ și „Operatorii Server“.

În mod implicit, atât pe stațiile de lucru și servere, nici unul din grup nu au permisiunea.

Pe stații de lucru și servere de date privilegii acordate grupurilor de „administratori“ și „Operatorii de rezervă“. și controlere de domeniu - „Operatori Backup“ și „Operatorii Server“.

În mod implicit, atât pe desktop și pe controlerele de domeniu, aceste privilegii acordate grupurilor „Administratorii“ și „Operatorii de rezervă“.

În mod implicit, atât pe stațiile de lucru și servere, nici unul din grup nu au permisiunea.

În mod implicit, aceste drepturi au numai administratorii și stațiile de lucru controlere de domeniu.

În mod implicit, toți utilizatorii autentificați pe un controler de domeniu poate adăuga până la zece calculatoare.

În mod implicit, atât pe stațiile de lucru și servere, nici unul din grup nu au permisiunea.

Pe stații de lucru și servere de date privilegii acordate grupurilor de „administratori“ și „Operatorii de rezervă“. „Utilizatori“ și „Toate“. Pe controlerele de domeniu - „Administratori“. „Aprobat“. „Enterprise Domain Controller“ și „Toate“.

Pe datele sunt privilegii „Administratorii“ stații de lucru și servere pentru grupuri. „Operatorii de rezervă“ și „Utilizatori“ (numai la stațiile de lucru), și controlere de domeniu - „Administratori“. „Operatorii de rezervă“. „Operatorii server“ și „Operatorii Print“.

Pe datele sunt privilegii „Administratorii“ stații de lucru și servere pentru grupuri. „Administratorii“ și „Operatorii Print“ - și pe controlerele de domeniu.

În mod implicit, atât pe desktop și pe controlerele de domeniu, aceste privilegii sunt furnizate de către contul „Serviciul de rețea“ și „Serviciul local“.

În mod implicit, atât pe stațiile de lucru și servere, toate sunt lăsate să vă autentificați ca un client desktop la distanță.

În mod implicit, nimeni nu are voie să schimbe etichetele de obiecte.

Pe stațiile de lucru și controlere de domeniu, privilegiile date implicite acordate grupurilor de „administratori“.

Pe stații de lucru și servere de date privilegii acordate grupurilor de „administratori“ și „Serviciul local“. și controlere de domeniu. - „Administratori“ „Operatorii server“ și „Serviciul local“.

Pe stațiile de lucru și controlere, privilegiile date de domeniu implicit acordat grupurilor de „administratori“ și „Utilizatori“.

Politica de aplicare a drepturilor de utilizare Alocare

În acest exemplu, voi explica modul în care puteți atribui drepturi la un grup în organizația dvs. pe un controler de domeniu. Urmați acești pași:

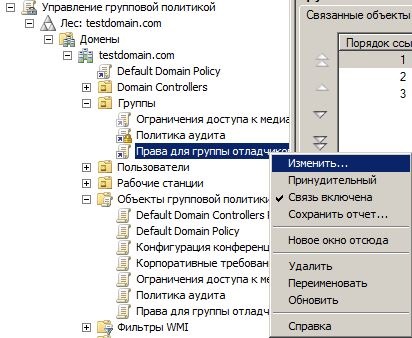

- Deschideți snap-in „Management Group Policy“ și selectați containerul în care politica va fi legat de drepturi de utilizator cesiona, de exemplu, „Grupul“;

- Faceți clic dreapta pe container și din meniul contextual, selectați „Creați un GPO în acest domeniu, și conectați-l ....“ În caseta de dialog „Politica de grup obiect nou“ „debuggeri grupul de drepturi“ de tip și faceți clic pe „OK“;

- Evidențiați GPO nou creat, faceți clic pe butonul din dreapta al mouse-ului si din meniul contextual, selectați comanda „Edit“. așa cum se arată în imagine:

Fig. 1. Schimbarea GPO nou creat

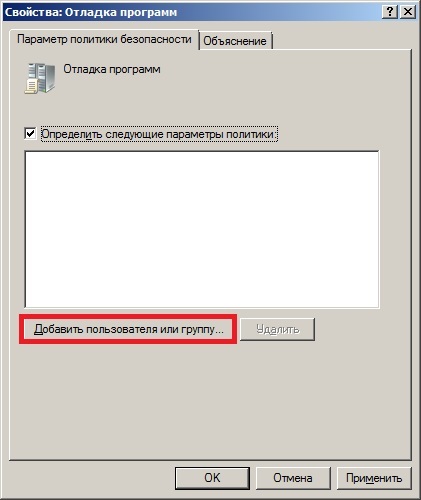

Fig. 3. Modificați setările pentru politica de „Debugging“

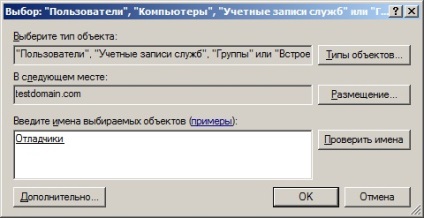

Fig. 4. Selectați un grup, care se va aplica această politică

Dacă nu vă amintiți numele grupului, faceți clic pe butonul „Advanced“ și de căutare utilizând interogarea de căutare;

Fig. 5. Pentru a schimba domeniul de aplicare al acțiunilor de politică de grup

concluzie

În acest articol, am continuat să studieze politicile de securitate, și anume, a aflat despre atribuirea politicilor privind drepturile utilizatorilor. Prin intermediul unor politici de atribuire a drepturilor de utilizator, puteți defini pentru care utilizatorii sau grupurile de utilizatori vor fi prevăzute cu diferite drepturi și privilegii. Descris în detaliu 18 al politicii de securitate 44. În exemplul dat în articol veți găsi, de asemenea, despre modul în care se pot aplica aceste politici în organizație. În următorul articol vă va învăța politicile care guvernează jurnalele de evenimente.