Acest document descrie modul de configurare a interfeței de centru de date Layer 2 (L2) utilizând tehnologia Virtual PortChannel (vPC).

Cerințe preliminare

Se presupune că protocolul VPC și de rutare cu un stand-by fierbinte (HSRP) a stabilit deja pe dispozitivele care sunt utilizate în exemplele prezentate în acest document.

Notă: Protocolul de control al agregării de legături (LACP) trebuie utilizat pe referința vPC, care acționează ca DCI.

Sfat: criptarea MACSec necesită o licență pentru servicii LAN extinse în versiuni anterioare versiunii 6.1 (1) și are limitări specifice cardului de linie. Consultați secțiunea Cisco Cisco TrustSec Cisco Nexus Recomandări și Restricții pentru Ghidul de configurare a securității NX-OS 7000 Series, Release 6.x pentru mai multe informații.

cerinţe

Cisco vă recomandă să vă familiarizați mai întâi cu următoarele elemente:

- VPC

- HSRP

- STP (Protocolul Spanning Tree)

- (Opțional) criptare MACSec

Componente utilizate

Informațiile din acest document se bazează pe switch-ul Cisco Nexus 7000, care rulează versiunea software-ului 6.2 (8b).

Informațiile prezentate în acest document au fost obținute de la dispozitive care funcționează într-un mediu de laborator special. Toate dispozitivele descrise în acest document au fost lansate cu o configurație curată (standard). În rețeaua de lucru, trebuie să studiați impactul potențial al tuturor echipelor înainte de a le utiliza.

Informații generale

Scopul ICD este de a extinde anumite VLAN între centru și alte date, care oferă L2 adiacenta pentru servere și dispozitive mapate unitate de rețea (NAS), care sunt separate de distanțe mari.

VPC reprezintă izolație avantaj STP între aceste două noduri (fără unitate de punte de protocol de date (BPDU) prin ICD VPC), astfel orice centru de date simplu nu se extinde la centrul de date la distanță, deoarece compusul în exces este furnizat în continuare între centrele de date.

Notă: VPC poate fi utilizat pentru a conecta maximum două centre de date. Dacă mai mult de două centre de date trebuie conectate, Cisco recomandă utilizarea virtualizării transportului suprapus (OTP).

VPC DCI etherchannel este de obicei configurat cu aceste informații în memorie:

- Izolarea primului protocol de redundanță de tranziție (FHRP): Preveniți rutarea suboptimală utilizând un gateway dedicat pentru fiecare centru de date. Configurațiile variază în funcție de locația FHRP.

Utilizați informațiile descrise în această secțiune pentru a configura DCI L2 folosind vPC.

Izolarea FHRP

Această secțiune descrie două scenarii pentru care se poate implementa izolarea FHRP.

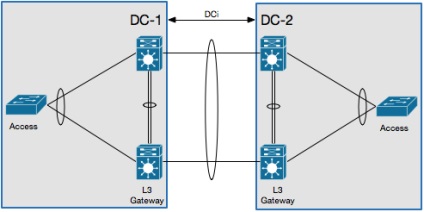

Dublă interfață POD L2 / L3

Aceasta este topologia utilizată în acest scenariu:

Iată un exemplu de configurare:

Notă: configurația anterioară poate fi utilizată și cu comutatoarele Nexus 9000.

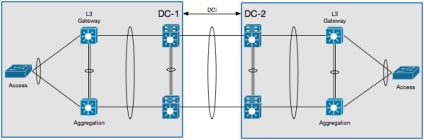

CVP multi-nivel pentru agregare și DCI

Aceasta este topologia utilizată în acest scenariu:

În acest scenariu, izolat DCI propriu L2 context dispozitiv virtual (VDC), și L3 este situat la nivelul de agregare dispozitiv gateway. Pentru izolarea HSRP, trebuie să configurați lista de control al accesului VLAN (VACL), care blochează controlul traficului HSRP și filtru de control ARP, care blochează GARP HSRP pe L2 DCI VDC.

Iată un exemplu de configurare:

Configurația suplimentară a izolației

Această secțiune oferă un exemplu de configurație care:

- Permite numai extinderea VLAN-urilor necesare în centrul de date la distanță.

Iată un exemplu de configurare:

Criptarea MACSec

Notă: Configurația descrisă în această secțiune este opțională.

Utilizați aceste informații pentru a configura criptarea MACSec:

Utilizați informațiile descrise în această secțiune pentru a confirma că configurația dvs. funcționează corect.

Izolarea FHRP

Tastați comanda br show hsrp în CLI pentru a verifica dacă gateway-ul HSRP este activ în ambele centre de date:

Introduceți această comandă în CLI pentru a verifica filtrul ARP:

Dacă apare o ieșire similară cu aceasta, atunci GARP între cele două gateway-uri active nu este izolată corespunzător.

Izolație suplimentară

Introduceți comanda rădăcină arborescentă în CLI pentru a verifica dacă rădăcina STP nu indică DCI pentru canalul portului:

Introduceți această comandă în CLI pentru a verifica dacă controlul furtunii este configurat corespunzător:

Criptarea MACSec

Tastați această comandă în CLI pentru a verifica dacă criptarea MACSec este configurată corect:

Remediați problemele

În prezent, nu există informații specifice despre modul de depanare a problemelor disponibile pentru FHRP sau configurații suplimentare de izolare.

Pentru o configurație MACSec, dacă cheia pre-distribuită nu este consecventă pe ambele părți ale legăturii, veți vedea o ieșire similară cu aceasta atunci când introduceți o comandă

Notă: Cheia trebuie să fie aceeași pe ambele părți ale conexiunii.

Editați avertismentele

Notă: Avertizările pentru produsele înrudite nu sunt incluse.

Aceste avertismente sunt atribuite utilizării DCI pe switch-ul Cisco Nexus 7000 Series:

- Identificatorul de eroare Cisco CSCur69114 - Filtrul PACL blocat HSRP - Pachetele sunt inundate în domeniul layer2. Acest defect se găsește numai în versiunea software 6.2 (10).