Pentru astăzi, planul de acțiune este următorul:

- Configurarea serviciilor Federației Active Directory

- Configurarea serviciilor de domeniu Active Directory

- Configurarea serverului Exchange

- Rezumă

ADFS distinge două concepte importante: furnizorul de autentificare (Provident Provider Trust) și furnizorul de resurse (Relying Party Trusts)

Provocările furnizorului de creanțe sunt o organizație care creează și gestionează conturi de resurse. Un exemplu este aceleași servicii ADDS. sau orice alt depozit LDAP.

Relying Party Trusts - oferă acces la resurse și gestionează acest acces. De exemplu, ar putea fi o aplicație web a unei terțe părți situată în afara organizației, dar configurată să interacționeze cu furnizorul de autentificare.

În literatura diferită, uneori ambii termeni se numesc insule. În funcție de sarcina pe care serviciile federației o vor rezolva, insulele pot fi în diferite organizații sau în cadrul unuia. Sarcina ADFS va fi tocmai aceea de a uni aceste insule.

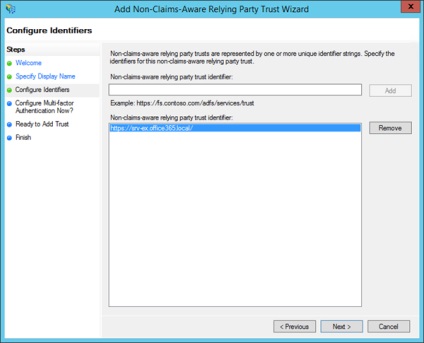

Să revenim la scopul nostru. Provocările furnizorului de creanțe vor utiliza serviciile de domeniu Active Directory. și ca Trust Provider Provocări, voi crea un nou furnizor de servicii pentru serverul Exchnage.

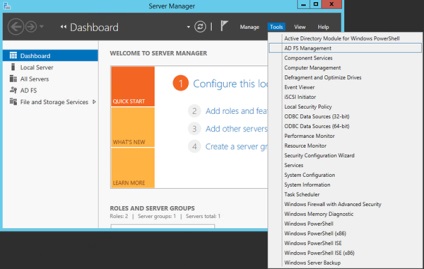

Pentru a face acest lucru, pe un server care are instalat ADFS. în demo-stand-ul meu este serverul srv-adfs.office365.local, vom merge la consola AD FS Management.

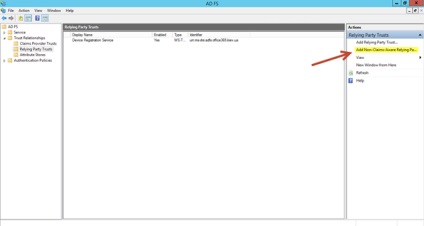

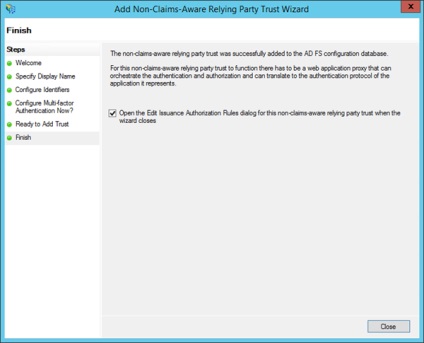

Apoi, în Trustslationhip, alegeți Adăugați încredere în Trustul care se bazează pe reclamații non-revendicate. așa cum se arată în captura de ecran.

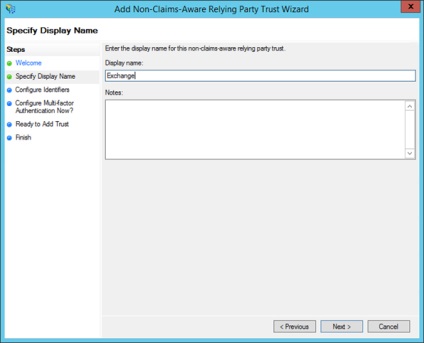

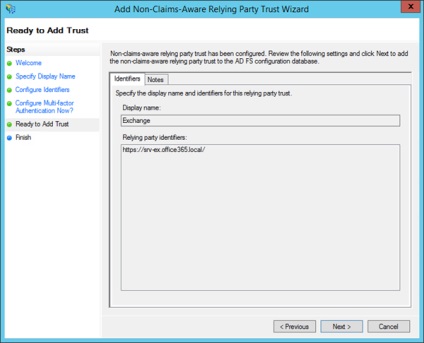

Ca nume, am ales Exchange.

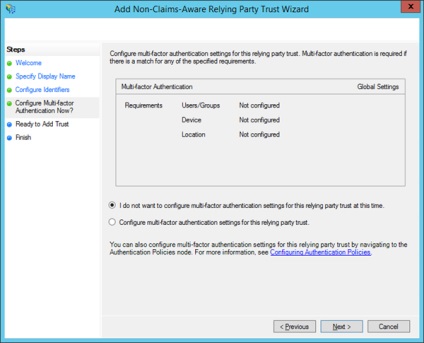

În următorul pas, nu vom configura autentificarea multi-factor.

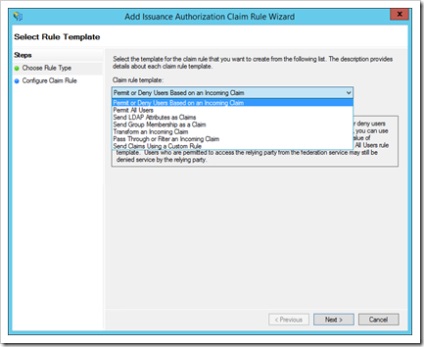

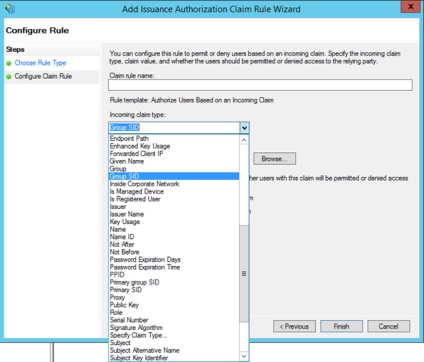

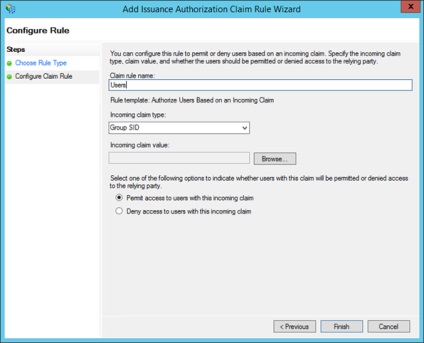

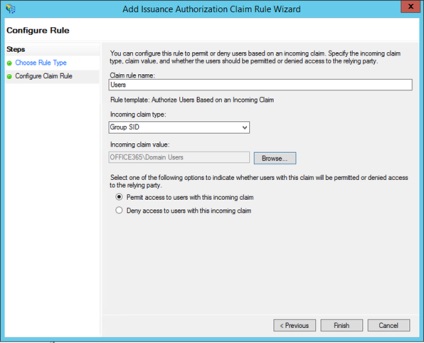

Ca exemplu, voi crea o regulă care va acționa pe baza atributului SID al grupului de obiecte Active Directory.

Grupul va fi grupul de utilizatori de domenii.

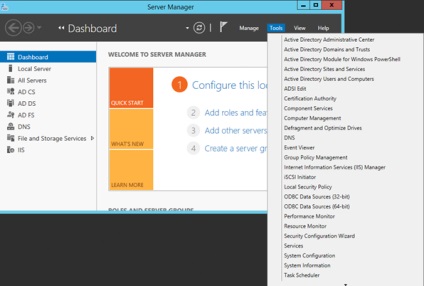

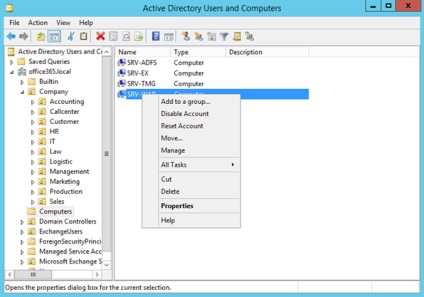

Din partea ADDS, trebuie să configurați delegarea pe contul computerului WAP. Avem nevoie de acest pas, deoarece furnizorul de resurse pentru serverul Exchnage va folosi autentificarea Windows încorporată în timpul procesului de autentificare. Pentru a face acest lucru, cu Server Manager, porniți modulul Active Directory Users and Computers.

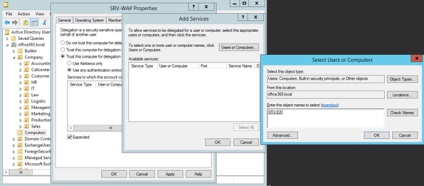

În modul snap-in, selectați proprietățile contului computerului WAP.

În fila Delegare. expunem caseta radio în fața Trustului acestui computer pentru delegarea numai la anumite servicii și apoi folosim orice protocol de autentificare.

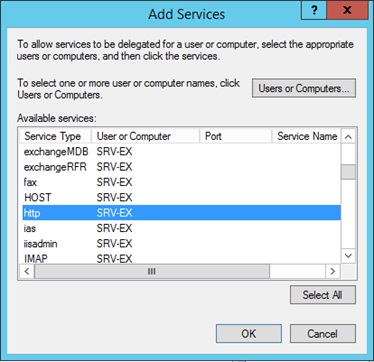

Apoi, după cum se arată în screenshot, trebuie să selectați contul de domeniu al serverului Exchnage al computerului.

Ca serviciu, se va utiliza HTTP.

După încheierea delegării, fereastra trebuie să aibă următoarea formă

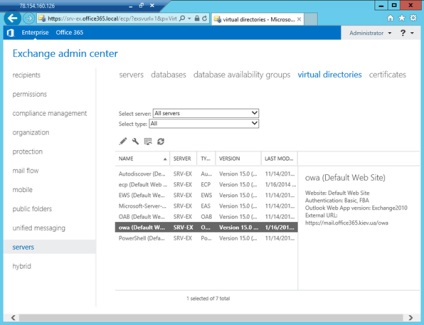

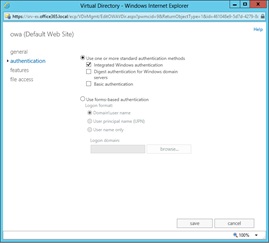

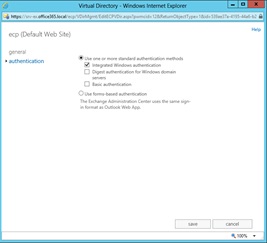

Pe partea de server Exchange, trebuie doar să modificăm metodele de autentificare din directoarele OWA și ECP Web cu FBA la autentificarea Windows încorporată.

Pentru a face acest lucru, în centrul de administrare Exchnage, accesați serverele

Și setați setările corespunzătoare pe directoarele Web și apoi reporniți serverul IIS.

Distribuiți acest:

Despre Alexander Tkachenko

ați scris: Să revenim la sfera de activitate a noastră. Revendicările Furnizorului de revendicări vor utiliza serviciile Active Directory Domain și, în calitate de Provider Provider Trust, voi crea un nou furnizor de servicii pentru serverul Exchnage.

în cel de-al doilea caz, Trusturile de la Relying Party

Bună ziua!

Unde a fost SRV-WAP în AD, dacă este în afara domeniului?