Bunul vechi TCP SYN-flood este ușor de implementat, dar poate provoca o mulțime de probleme. Să dăm seama cum funcționează acest atac și să vedem cum să generăm testul pentru echipamentul tău.

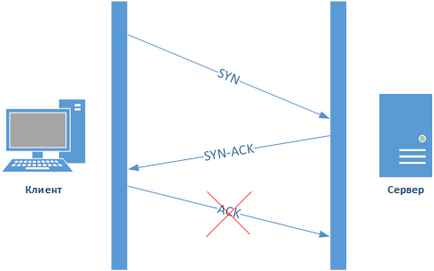

Procedura de stabilire a unei conexiuni TCP presupune procesul de "strângere de mână" de trei ori:

- Clientul trimite un pachet către serverul care solicită o conexiune cu setul de pavilioane SYN (sincronizați);

- Serverul, la rândul său, răspunde clientului că este gata să stabilească o conexiune prin trimiterea unui răspuns cu o combinație de simboluri SYN + ACK (recunoaște);

- Clientul confirmă disponibilitatea de a se conecta la server prin trimiterea unui pachet cu pavilionul ACK.

Doar atunci este stabilită conexiunea. Principiul de atac este că serverul nu primește o confirmare din partea clientului că este gata să stabilească o conexiune (pasul 3). Ca urmare, serverul de ceva timp păstrează conexiunile inițiate de atacator într-o stare semi-deschisă și așteaptă confirmarea.

Scopul atacatorului este de a sprijini conexiunile semi-deschise, în așteptarea confirmării, pentru a împiedica stabilirea legăturilor legitime.

Având în vedere acest atac, utilizatorii finali nu vor putea să comunice cu serverul sau vor instala în continuare, dar cu o anumită întârziere. Totul depinde de încărcarea serverului și puterea de atac.

Pentru a vă testa resursele, acest atac poate fi ușor generat utilizând utilitarul hping sau scapy, de exemplu: