Cum sa faci un site prin intermediul XSS 11 veți deteriora

- 26.05.17 01:25 •

- w9w •

- • # 328276

- • Habrahabr

- 2 •

- 8200

- cum ar fi Forbes, doar mai bine.

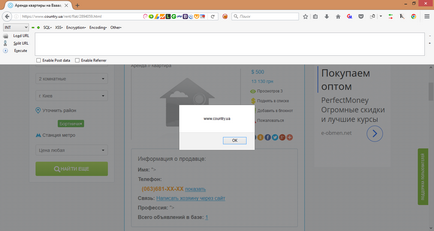

Deface site-ul se poate face în cazul în care aveți acces la FTP, coajă inundate și așa mai departe, dar, de asemenea, se poate face cu ajutorul unui XSS normal. În acest articol vreau să vă spun cum să utilizați XSS stocate pentru a schimba conținutul paginii de start sau de o anumită pagină pentru a fura masiv cookie-uri de la utilizatori și pentru a redirecționa către site-ul tau.

Toate informațiile sunt oferite numai cu scop informativ. Eu nu sunt responsabil de daunele posibile cauzate de materialele acestui articol.

Toate informațiile sunt oferite numai cu scop informativ. Eu nu sunt responsabil de daunele posibile cauzate de materialele acestui articol.

1. Huliganismul ca hackeri novice afirmare.

3. Concurența între organizații. O companie aduce compania la un imidzhivye concurent și pierderea reputațional prin hacking și desfigurare a site-ului lor.

XSS stocate sunt cel mai adesea găsite pe pagina principală (în experiența mea), la site-urile care afișează activitatea utilizatorilor pe pagina principală. Practic acest lucru:

* Utilizatorul a adăugat fotografii 1.jpg;

* Utilizatorul a creat o temă / blog despre;

* Utilizatorul a alăturat grupului;

* Utilizatorul a adăugat utilizatorul ca prieten.

În acest caz, trebuie să găsim în spațiul de birouri cu caracter personal în care pentru a ajunge la Post sau cererea poate fi manipulată de utilizator id-lea, modifica datele și începe căutarea peste tot id-ul posibil. Este important ca nu a fost stocat XSS.

Putem plasa pe pagina principală a script-ul fura cookie-urile. CSRF exploata și redirecționa la un site de phishing:

1) cookie-uri script-furt

2) redirecționează la un site de phishing a unui site vulnerabil, link-ul sau descărcarea unui backdoor clona paypal / privat24 / Sberbank rețea socială /:

Interesant este că, dacă nu utilizați redirecționării, ci doar nava js pe pagină, și să fure un cookie, apoi pentru o lungă perioadă de timp vulnerabilitatea nu poate fi văzut.

Două exemple deface viața mea reală:

Anterior a fost social.example.com noastre CMS vechi generație, au existat multe XSS, care pofiksili făcut în cele din urmă un nou CMS pe unghiular. Nu am găsit nici un XSS, a decis să verifice pe injecție șablon, peyload> 4 emise prin determinarea versiunii unghiulare, ales acest peyload

Dar cel mai important - desfigureze pagina principală. Atunci când adăugați un post, acesta va fi afișat pentru toți să stăpânească - atât utilizatori și vizitatori. Acum putem apela doar de alertă.

Ne amintim de vechiul articol hack mcdonalds folosind injecție șablon.

Concluzia articolului. În cazul promovării desfigureze XSS în recompense bug-ul, puteți obține mult mai mulți bani pentru această vulnerabilitate.