cercetătorul britanic Pol se roagă (Paul Price) a întâmpinat o eroare în aplicația Pizza Domino local. Bug-ul permite cercetatorilor sa comande o pizza gratis, dar fiind conștient pălărie hacker alb, Pret nu a rămas tăcut cu privire la vulnerabilitatea pentru câștig personal.

API versiunea britanică a aplicației Pizza Domino pentru Android a aparut plin de găuri: Preț observat că informațiile de plată sunt procesate nu este în întregime corectă. Ca o regulă, de procesare a plăților are loc pe partea de server, dar Domino plățile procesul de aplicare pe cont propriu, direct pe partea de client. Atunci când cercetătorul a decis să examineze mai detaliat problema, el a aflat că cererea poate ieftin și să-l creadă că plata invalidă a avut de fapt loc.

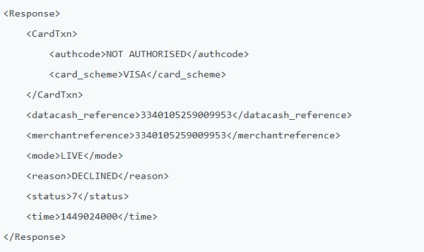

Prețurile pentru testul introdus în aplicația Visa, numărul de card 4111111111111111 și a primit un răspuns previzibil în eroare.

Apoi, cercetătorul a încercat să substituie valoarea unui atribut

#xAB; Primul meu gând a fost - clasa! Al doilea gând a fost - iad # xbb;, - Preț scris pe blogul său.

Ca urmare, cercetătorul a declarat curier că a existat o greșeală, el nu a pus în datele de aplicare a unui card de credit și de la început a vrut să plătească în numerar. Plătiți factura în numerar, Preț curățit conștiința lui și sa dus să raporteze vulnerabilitățile găsite dezvoltatorilor Domino. În prezent, eroarea a fost eliminată, iar reprezentanții companiei a mulțumit cercetătorilor pentru vigilență.

Sa dovedit faptul că logica de aplicare este de aproximativ după cum urmează:

Înțeles placeOrder () merge API cerere Domino-HTTP cum ar fi, în cazul în care ORDER_ID este un număr care este atribuit în ordinea procesului de creare și